Начну с деталей сюжета. После того как волна атак вирусов-вымогателей вывела из строя компьютерные сети медицинских учреждений в Соединенных Штатах и Евросоюзе, информационный портал BleepingComputer 18 марта связался с семью самыми крупными в мире операторами таких вирусов (да-да, не удивляйтесь: киберурки давно организованы и действуют по лекалу легитимного бизнеса — официальные представительства, системные администраторы, пресс-службы, советы директоров — все как у взрослых, но только полностью анонимно) и поинтересовался, есть ли у них остатки совести, в том смысле, что собираются ли они и дальше вымогать деньги из больниц, в которых работа ведется в авральном режиме.

Из семи операторов вирусов-вымогателей лишь два (Maze и DoppelPaymer) заявили, что собираются на время воздержаться от атак на медицинские учреждения. Правда, уже через неделю после данного обещания Maze выложила в открытый доступ в интернете паспортные данные и медицинские карты добровольцев, участвовавших в экспериментах по разработке вакцины от коронавируса, проводимых британской компанией Hammersmith Medicines Research.

Причина слива информации:

британские исследователи отказались платить выкуп, после того как Maze вывела из строя их корпоративную сеть.

Паспорта и медкарты — это предупреждение. Следующим шагом, вероятно, станет предание гласности финансовой документации и ноу-хау научных наработок. До этого, впрочем, дело не дойдет, и Hammersmith Medicines Research, подобно остальным, заплатит вымогателям.

Оператор вируса-вымогателя Ryuk обращение BleepingComputer вообще проигнорировал и продолжил заниматься своим ремеслом: в марте оператор Ryuk Ransomware атаковал 10 медицинских учреждений, в том числе сеть, обслуживающую девять больниц.

Таков сюжетный фон нашего анализа. Я бы, конечно, мог живописать «днище» и дальше, рассказав, к примеру, о том, как сейчас

в Даркнете продаются образцы зараженной коронавирусом крови, предварительно впрыснутой в кровеносную систему летучих мышей,

но, думаю, это уже лишнее. Никакой ценной информации для осмысления феномена самоопускания на дно новые детали не принесут: и так ясно, что дальше опускаться некуда.

Анализ предлагаю начать с краткой предыстории. Первый вирус-вымогатель (ransomware) появился в 2005 году. Это был простенький код-троян под названием Trojan.Winlock\LockScreen, который заражал компьютер пользователя, прописываясь в секторе автозагрузки диска.

Пользователь не мог работать, потому что экран целиком закрывало сообщение о якобы совершенных им незаконных действиях. Для избавления от баннера предлагалось заплатить скромный выкуп — отправить платную эсэмэску, пополнить чужой мобильный счет и прочие детские шалости.

Главным объектом атак была, как водится, операционная система Windows, однако пользователи «маков» тоже недолго радовались: скоро вирусы-вымогатели добрались и до них, потому как научились распространяться самым творческим образом — через документы, приложенные к электронным письмам, уязвимости веб-браузеров, картинки и видеоклипы, скачанные с сайтов, через игровые серверы и ботнеты.

К тому времени, как Микрософт залатала самые одиозные дыры в защите своей ОС, хакеры набрались опыта, поднаторели и перешли к взрослым действиям. Отныне вирусы-вымогатели не разменивались на ерунду вроде загрузочных секторов диска, а шифровали ассиметричным ключом уже целиком содержание дисков — начиная с программ и заканчивая всеми документами пользователя.

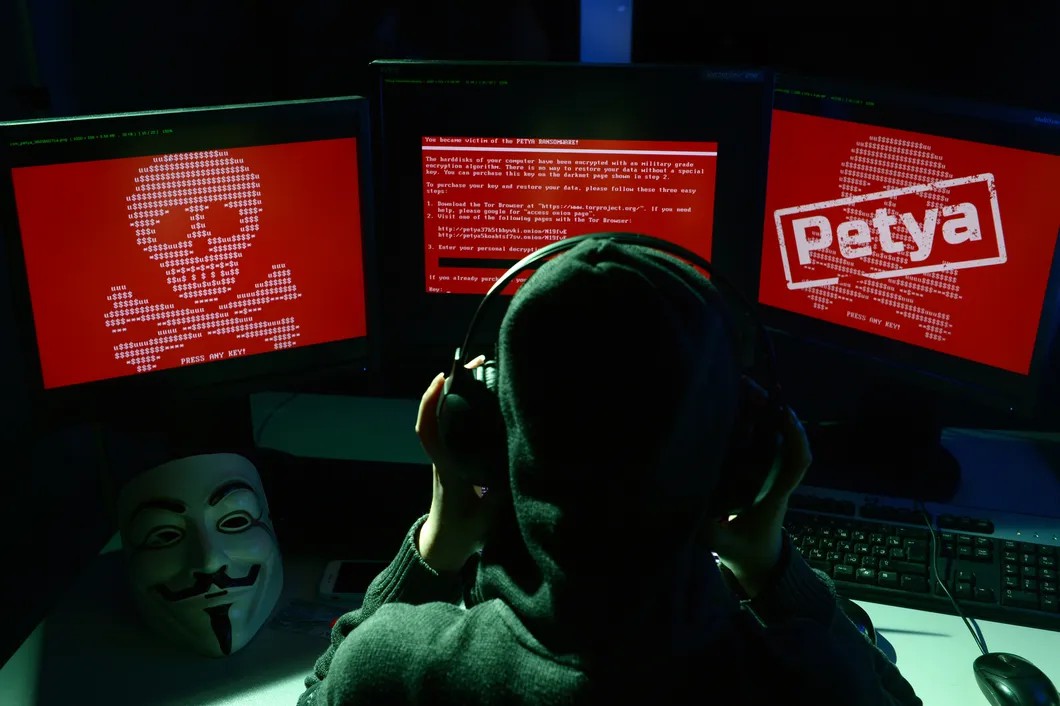

Очень кстати подоспела криптореволюция, качественно облегчившая монетизацию выкупа, и понеслось: в феврале 2013 года вирус-вымогатель CryptoLocker вытянул из пользователей 27 миллионов долларов. Petya (март 2016 года) требовал выкуп в размере 0,9 биткойна (380 долларов по текущему на тот момент обменному курсу). Misha соглашался расшифровать диски пользователя уже за 1,93 биткойна (875 долларов).

В 2017 году в истории вирусов-вымогателей случилась значимая метаморфоза:

модификация Petya, получившая прозвище NotPetya, массово атаковала украинские банки, аэропорты, электростанции, правительственные сайты и даже Чернобыльскую АЭС,

однако делалось это не ради выкупа, а ради нанесения максимально возможного вреда атакованным предприятиям. NotPetya хоть и требовал для проформы выкуп в 300 долларов, однако, независимо от того, выплачивался он или нет, зашифрованные данные не восстанавливались, поскольку изначально возможность дешифрации не предусматривалась.

Современные вирусы-вымогатели — Ryuk, Sodinokibi — достигли зловредного совершенства: они точечно атакуют корпоративные структуры и шифруют диски так, что не оставляют практически никаких шансов на восстановление без выкупа. При этом выкуп устанавливается астрономический — от 15 до 50 биткоинов.

13 апреля оператор вируса-вымогателя Sodinokibi заявил об отказе от получения выкупа в биткойнах и переходе на полноценную анонимную криптовалюту Monero. Можно не сомневаться, что за Sodinokibi последуют и остальные вирусы-вымогатели, поскольку, в отличие от биткойна, блокчейн анонимных криптовалют не позволяет идентифицировать ни адрес отправителя, ни адрес получателя, ни сумму перевода, ни географическое местоположение участников транзакции.

Такова вкратце история самой омерзительной формы кибертерроризма (думаю, пора назвать «днище» своим именем) — вирусов-вымогателей.

Теперь вопрос: кто стоит в реальности за кибербандами? По мнению официальных американских ведомств,

архивраг — это Северная Корея,

которая крышует легендарную хакерскую группу Lazarus, взломавшую с февраля 2017-го по сентябрь 2018 года 13 криптобирж на общую сумму 882 миллиона долларов.

15 апреля 2020 года Госдеп, Казначейство, АНБ и ФБР опубликовали совместную памятку о «Предотвращении северокорейской киберугрозы» (Guidance on the North Korean Cyber Threat), в которой повесили на Lazarus всех собак — от вируса-вымогателя WannaCry до взлома криптобирж и атак на деловые структуры стран Запада.

Поддержите

нашу работу!

Нажимая кнопку «Стать соучастником»,

я принимаю условия и подтверждаю свое гражданство РФ

Если у вас есть вопросы, пишите [email protected] или звоните:

+7 (929) 612-03-68

К мнению американских властей, наверное, следовало прислушаться, если бы не их собственный послужной список. Вирус-вымогатель WannaCry, созданный, предположительно, Lazarus Group, связанной с северокорейским режимом, использует для заражения компьютеров уязвимость ОС Windows, которую первым обнаружило Агентство национальной безопасности США. АНБ, однако, не сообщило о «дырке» Microsoft, а заказала хакерской группировке Equation Group разработку эксплойта, позволявшего внедряться в чужой компьютер и выуживать из него данные.

Equation Group госзаказ исправно выполнила: создала эксплойт EternalBlue и бэкдор DoublePulsar. В 2017 году хакерская группировка The Shadow Brokers взломала информационную систему Агентства национальной безопасности и выложила в открытый доступ и правду-матку о сотрудничестве АНБ с Equation Group, и сам код эксплайта и бэкдора.

Именно этот украденный у АНБ код использовала Lazarus Group для создания вируса-вымогателя WannaCry.

Такой вот замечательный творческий симбиоз случился у сторонников Ким Чен Ира с борцами за торжество мировой демократии.

География атак вирусов-вымогателей и принцип cui bono (кому выгодно — «Новая»), использованный в анализе, не оставляют сомнений в том, что креатив американских спецслужб получил широкое международное признание. Так, первый вирус-вымогатель WannaCry поражал преимущественно компьютеры, расположенные в России, Украине и Индии. Зато уже второй — NotPetya — свирепствовал почти эксклюзивно на территории Украины. Наконец, самый современный и крутой вирус-вымогатель Sodinokibi будто по мановению волшебной палочки обходит стороной компьютеры, расположенные в Иране и странах бывшего СНГ.

Предлагаю, однако, оставить мастеров плаща и кинжала в покое, поскольку эти хтонические миры изначально пребывают вне всякой этики. Достаточно ознакомиться с историей любой разведслужбы любой страны любой эпохи, чтобы понять: все они — близнецы-братья. У них общая логика и общая мораль. Вернее, отсутствие всякой морали в принципе. Видимо, без этого условия невозможно эффективно выполнять возложенные на эти структуры обязательства.

Если мы хотим разобраться с нашим сиюминутным «днищем» — атаками операторов вирусов-вымогателей на медицинские учреждения, — нам придется переключиться со шпионов на коммерсантов, поскольку слишком уж откровенно торчат меркантильные уши из хакерских атак в разгар эпидемии коронавируса.

Оператор Netwalker Ransomware заявил BleepingComputer, что не ставит перед собой задачу целенаправленно атаковать больницы и медучреждения, и, если чья-то сеть оказалась зашифрованной их вирусом, то наверняка это случилось по ошибке.

«Что вы посоветуете предпринять атакованной по ошибке больнице? Связаться с вами и попросить прислать дешифратор?» — спросили журналисты BleepingComputer.

«Если кого-то зашифровали, сделать можно только одно — заплатить за расшифровку», — ответили хакеры Netwalker Ransomware.

Кто же эти зацикленные на заработке миллениалы? Позвольте… а почему, собственно, миллениалы?! С какой стати автор навешивает собак на поколение Y? Разве принцип non olet pecunia (деньги не пахнут — «Новая») придумали только вчера? Разве Фланнери О’Коннор не описала в умопомрачительном рассказе «Хорошего человека найти нелегко» бездну нравственного вырождения homo sapiens? А до О’Коннор ведь был Луи Фердинан Селин с «Путешествием к центру ночи». А до Селина — Данте со своим десятым кругом ада и обманом доверившихся.

Как ни печально, но миллениалов я привлек к нашей теме не ради красного словца. Поколение это похоже на любые предшествующие всем, кроме исторического стечения двух обстоятельств. Именно эти два обстоятельства, на мой взгляд, и породили монструозное «днище», которое мы сегодня препарируем: заражение вирусом-вымогателем компьютерных сетей больниц, погруженных в круглосуточную борьбу с эпидемией.

Первое обстоятельство — само по себе безобидное: это компьютерный код. Да-да, банальный компьютерный код, лежащий в основе эпохи цифровой революции и составляющий уникальную специфику трудовых предпочтений поколения миллениалов.

Дело, однако, в том, что компьютерный код (равно как и процесс его создания — программирование) — это современный Голем, которого в XVI веке праведный пражский раввин Лёв бен Бецалель слепил из глины и оживил, начертав на лбу слово «эмэт» (правда). Рабби Лёв создавал Голема из благих побуждений — ради защиты соотечественников от кровавого навета. Голем, однако, слегка переусердствовал и принялся крошить без разбора всех мирных жителей, поэтому праведному рабби Лёву пришлось умертвить свое детище. Опять-таки очень по-современному: мудрец вместо слова «эмэт» нарисовал на лбу Голема слово «мэт» (смерть).

Миф о Големе — это предупреждение о моральной ответственности демиурга за продукт своего ума, особенно если этот продукт наделен огромным разрушительным потенциалом. Голем — это ужас материализованного слова, лишенного нравственных ориентиров.

Компьютерный код сегодня — идеальная метафора Голема, потому что власть этого кода, воплощенного в компьютерную программу, не имеет границ. Код в прямом смысле слова умеет убивать, и при этом начисто лишен малейших этических сдержек.

Есть такая профессия, называется «этический хакер» (Certified Ethical Hacker). Даже экзамен сдают соответствующий — между прочим, дорогой: 1199 долларов плюс 80 ежегодно за продление. На экзамене соисканту предлагается взломать компьютерную систему с целью выявления ее слабостей и уязвимостей. Делается это, предположительно, ради латания дыр и усиления защиты системы в будущем.

Штука, наверное, нужная, однако же и сомнительная в нравственном отношении. Характерно, что в самой профессиональной компьютерной среде на этот изъян этического хакинга никто не обращает внимания. Между тем этический хакинг, исходящий из убеждения, что морально все, что приносит пользу, — это чистый макиавеллизм, для которого благородная цель оправдывает любые мерзкие средства. Понимание того, что неэтичные действия, преследующие благородные цели, являются аморальными per se, в культуре компьютерного кода отсутствует полностью.

Компьютерный код сам по себе нейтрален, ибо, подобно Голему, безропотно исполняет волю своего демиурга. Логика «Если условие А истинно, сделай Х, в противном случае сделай Y» — оружие феноменальной силы, сама по себе находится вне этики. На этой логике можно созидать Добро. А можно творить Зло. Все зависит исключительно от моральных ценностей, заложенных в голову демиурга. В нашем случае программиста-миллениала.

И тут мы переходим ко второму обстоятельству, которое, на мой взгляд, только и превращает нейтральный код в «днище» вирусов-вымогателей, заражающих больницы.

Имя этого обстоятельства — ресентимент.

Перефразируя Ницше, можно сказать, что ресентимент — это «творчество» человека, трагически переживающего свою незначительность, слабость и угнетенность. Эти состояния по большей части вызваны слабостями и недостатками самого человека, переживающего ресентимент, однако он подсознательно оправдывает себя, перенося ответственность на внешний мир, на «не-себя», на «них». «Они» виноваты в том, что я жалок, ничтожен, беден, неизвестен.

И тогда рождается «творчество» ресентимента — месть. В реальном мире — что во времена Ницше, что сегодня — месть ресентимента лишь воображаемая, вовне не проявленная. Однако — о, чудо! — компьютерный код позволяет превратить месть ресентимента из воображаемой угрозы в Голема, полноценный инструмент убийства.

Код позволяет охваченному ресентиментом программисту дать волю своему воображению и реализовать месть «им», внешнему миру, сытому, красивому и богатому, заставить этот мир ответить за бедность и безвестность маленького миллениала.

У ресентимента есть и еще одна особенность: он умеет возгоняться до уровня наций. Если количество ресентимента, разлитого по населению, высоко, если подавляющая часть граждан полагает себя обманутой, обиженной и обворованной, месть превращается в государственную политику.

Так появляются на свет группы подобные Lazarus, мстящие «им» уже на уровне геополитики и противостояния цивилизаций. Масштаб и размах, однако, ничего не меняет в рецепте эликсира дьявола, позволяющего нравственным монстрам атаковать больницы: компьютерный код плюс ресентимент.

Поддержите

нашу работу!

Нажимая кнопку «Стать соучастником»,

я принимаю условия и подтверждаю свое гражданство РФ

Если у вас есть вопросы, пишите [email protected] или звоните:

+7 (929) 612-03-68